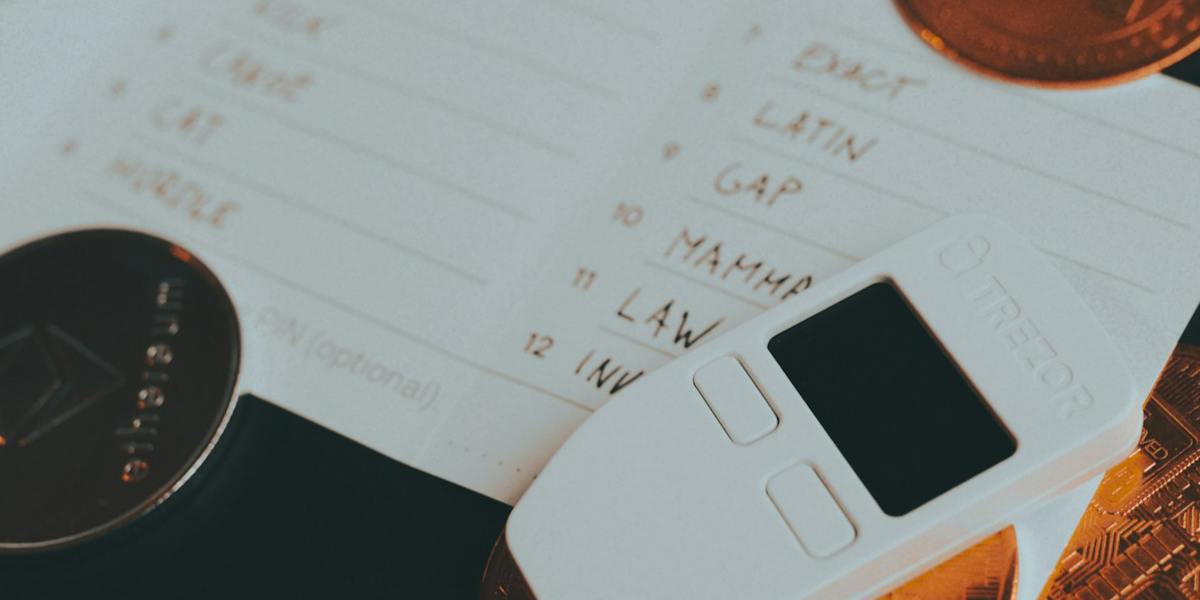

Une nouvelle menace plane sur les wallets crypto. D’après Kaspersky, le malware SparkKitty écume les appareils infectés à la recherche de captures d’écran des phrases seed.

Un malware dissimulé dans des applications iOS et Android qui vient encore remettre en question la sécurité des méthodes d’auto conversation des actifs numériques.

Le malware cible toutes les images

En janvier, les analystes de Kaspersky avaient déjà lancé l’alerte sur SparkCat. Une campagne qui aurait été lancée depuis février 2014 et qui ciblait les phrases seed de wallet crypto

À présent, les analystes signalent l’existence de SparkKitty, une variante déployée via des applications iOS et Android. Elle permet aux pirates de récupérer l’intégralité de la galerie d’images des appareils infectés pour trouver des captures d’écran de phrases seed.

Cette nouvelle variante émule des librairies officielles ce qui la rend difficile à détecter. D’après les cyberenquêteurs, ce serait la cime émergée d’un réseau sophistiqué qui mêle campagnes malicieuses, sites d’arnaques et pyramides de Ponzi.

Comment fonctionne SparkKitty ?

Les trouvailles des analystes de Kaspersky ont permis de déterminer que le maliciel est déployé via des applications iOS et Android frauduleuses.

Ces applications se présentent parfois comme des applications de messagerie, des mods pour TikTok et bien plus. Cependant, la plupart de ces applications proposent des fonctionnalités directement ou indirectement liées à la cryptomonnaie.

Une fois l’application installée, elle invoque l’accès à la galerie d’images de l’appareil infecté. Dès lors, les images sont transmises aux pirates pour analyse. Certaines variantes de SparkKitty et SparkCat utilisent l’apprentissage automatique pour identifier les captures d’images de phrases seed.

Quelles précautions prendre pour protéger votre wallet ?

SparkKitty fonctionne comme un cheval de Troie. Il peut infecter des appareils pendant de longues périodes sans indice apparent.

Autrement dit, il peut continuer d’exfiltrer les données sensibles des utilisateurs sur des années. Même les captures d’écran créées après l’infection peuvent être obtenues par les pirates.

Pour protéger son wallet de ces menaces, il ne suffit pas d’éviter les captures d’écran. Il faut surtout s’abstenir des applications tierces et non officielles qui servent de rampe de lancement à ces campagnes malicieuses.

Dans l’idéal, on recommande plutôt d’avoir des appareils dédiés à l’accès et à la gestion du patrimoine crypto. Les personnes qui disposent d’un meilleur savoir-faire technique pourront déployer des mesures de sécurité plus poussées.

Dans une publication sur Binance, CZ faisait le tour des bonnes pratiques en matière de sécurité de conservation autonome des actifs numériques crypto.

🚨 SparkKitty: Cute name, BIG threat

The new "little brother" of SparkCat malware hides in fake apps on Google Play & App Store—stealing all your photos, including sensitive screenshots.

Protect yourself:

🔒 Use encrypted storage

📱 Scan with #KasperskyPremium

Details:… pic.twitter.com/p3PeRGZnp7— Kaspersky (@kaspersky) June 23, 2025

Qu’en est-il de la fiabilité des applications officielles ?

La campagne SparkKitty met en lumière les failles des app stores officiels. En effet, le cheval de Troie a été déployé sur l’App Store et Google Play Store pendant des mois.

De plus, SparkKitty utilise des bibliothèques de développement altérées pour opérer. Il exploite des outils légitimes avec des altérations mineures pour subtiliser les données sensibles des utilisateurs.

Cette situation souligne l’importance du déploiement des technologies blockchain dans les marketplaces d’applications. Notamment, la capacité de vérifier l’intégrité de toutes les composantes d’une app avant son utilisation et pendant son fonctionnement.

C’est donc un argument de plus en faveur du développement des applications décentralisées.

Sources : securelist.com